В связи с недавним сообщением от администрации о DDOS-атаке на Туристер, мы провели новую проверку сайта на предмет уязвимостей.

Недавно (в июне) наша семья вела плотную переписку с техподдержкой сайта по вопросам очень серьезных уязвимостей на Туристере, найденных случайно, когда муж заметил вываливание лога системных ошибок простым смертным. Общение возымело очень мало действия, и позже мы вам, пользователям Туристера, продемонстрировали безобидный пример уязвимости, когда вы все полайкали его запись, не желая этого: https://www.tourister.ru/users/gkonnov/blog/6679

Проблемы же, на самом деле, были гораздо глубже. Например, мы могли отредактировать текст любого рассказа (в том числе и до пустого!) и т.д. и т.п. И можем до сих пор!!! И ошибки выводятся на лицезрение желающим их увидеть тоже до сих пор! Не знаю, связано это с недостатком компетенции разрабов сайта или с недостатком времени на это.

К сожалению, кое-что исправили из описанного нами, но далеко-далеко не все.

В итоге, не нужно даже особо применять наворочнные и сложные подходы социальной инеженерии для атаки. Эксплуатация найденных уязвимостей очень тривиальна. Итак, вчера обнаружены новые уязвимости, всего за час поисков. В частности, мы могли бы БЕЗ ВАШЕГО ВЕДОМА выполнить следующие действия:

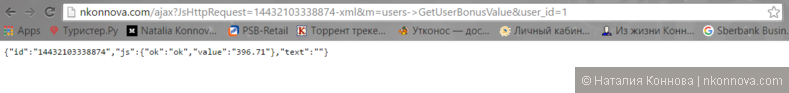

- Проверить баланс баллов у любого пользователя.

(Если вам интересно, можете нас спросить и мы вам ответим, сколько у вас баллов. Сначала я хотела выложить для примера балансы нескольких пользователей, но решила, что это неэтично.) Но вот пример проверки баланса пользователя №1 (никто ведь и не догадывается, кто это =)):

- Осуществить перевод бонусов в нашу пользу с вашего баланса. (Да-да, без вашего на то желания. Мы сделали пару примеров эксплуатации, надеюсь, работоспособность схемы будет подтверждена и независимыми по отношению к нам людьми. Опять-таки, если Вам интересно, можем продемонстрировать. Причем использовали довольно "топорный" внешний вид, можно проделать работу тоньше.)

- Оставить комментарий от имени любого пользователя.

- Заказать в нашу пользу подарки (футболки, чашки, все что угодно) с вашего баланса бонусов.

Не переживайте, мы не собираемся эксплуатировать это все на самом деле и обзаводиться сотнями футболок и т.п. Мы всего лишь честные исследователи. Просто говорим, что могли бы. И могут другие.

Ну и, наконец, самое "вкусное": очередная XSS-уязвимость, которая позволяет получить доступ почти к любым действиям при должной сноровке. Например, угнать аккаунт админа сайта. Проверить баланс денег на партнерке. Если б у нас был тестовый аккаунт с достаточным количеством денег (угонять чужой мы считаем неэтичным), то думаю, можно проверить и угон денег с партнерки. Скорее всего, получится.

Все описанные уязвимости были проверены, примеры эксплуатаций созданы и сработали успешно.

Вот такие дела, дамы и господа. В качестве демонстрации самой безобидной из описанных уязвимостей можете посмотреть пример авто-комментирования записи в блог моего мужа: https://www.tourister.ru/users/gkonnov/blog/7073. Ваши реальные комментарии к обсуждению приветствуются! =)

P.S.: сразу хочу сделать ремарку для тех, чья первая мысль схожа с мыслью про недавнюю DDOS-атаку: "Им что, заняться больше нечем?". Да, господа, нечем. Люди, которые работают в такой сфере, именно этим и занимаются в силу своих прямых рабочих интересов. Такие люди таким образом наполняют свое портфолио и, описывая успешные атаки, повышают свою репутацию в сообществе. И зарабатывают на подобных "внерабочих" поисках уязвимостей деньги часто сопоставимые с основной заработной платой.

P.P.S.: также хочу обратить внимание всех заинтересованных, что наша семья (и даже муж, чья заслуга в обнаружении всех этих уязвимостей тут главная) - дилентанты! Эта сфера не является нашей основной областью работы, а только смежной. Так что настоящий специалист службы безопасности любой крупной IT-компании, скорее всего, вообще "разорвал бы" сайт, как Тузик грелку.

P.P.P.S.: пользуясь случаем, еще раз прошу обратить внимание администрации на имеющиеся проблемы. Спасибо!